De tous temps, les Etats ont eu recours à l’information autant qu’à la désinformation pour accompagner leurs opérations militaires et atteindre leurs objectifs. Ces actions font partie des plans établis par les états-majors au même titre que les bombardements de zones ou les actions de diversion. L’opération Fortitude qui fut liée à Overlord en juin 1944 et qui a indéniablement contribué à son succès est, à cet égard, emblématique. Aujourd’hui, en raison de son expansion rapide, le cyberespace semble être l’environnement idéal pour mener ce qu’on désigne comme des opérations militaires d’influence (OMI), peut-être même davantage que pour faire du sabotage pur. La cyberguerre de demain concerne sans doute moins le piratage des réseaux que celui des esprits, estiment certains experts. Pour mettre un adversaire hors de combat, il faudra détruire ou au moins fortement perturber ses systèmes numériques d’information civils et militaires.

Irruption du numérique dans la guerre

Les opérations d’influence ont pour objectif majeur d’exercer une action susceptible de modifier le comportement d’un public cible, opinion publique, médias, militaires ennemis ou puissances neutres. Préparées de manière efficace, elles doivent induire un changement ou un trouble dans le processus de prise de décision de l’adversaire et, ce faisant, agir sur l’issue des combats. Depuis une dizaine d’années, elles sont entrées dans une nouvelle dimension en raison du développement rapide de la cyberactivité militaire tant au niveau tactique qu’au niveau stratégique. Il est donc probable qu’en cas de conflit, qu’il soit de basse ou de haute intensité, les premiers coups seront tirés dans le cyberespace de façon à paralyser dès le début le commandement adverse.

Bien que les opérations de cyberinfluence ne correspondent pas à la définition classique de l’art de la guerre tel qu’il a été décrit par le théoricien prussien Carl von Clausewitz, à savoir « une action qui pousse l’ennemi à obéir à votre volonté », il peut cependant correspondre à son autre définition de la guerre qu’est « la continuation de la politique par d’autres moyens », écrit David Reynolds2. De même que la propagande, la désinformation ou la déstabilisation, les opérations de cyberguerre appartiennent à ce qu’on désigne désormais comme le soft power. Elles permettent de neutraliser l’adversaire sans avoir à vraiment le combattre, comme le Chinois Sun Tzu définissait l’art suprême de la guerre. « La cyberguerre n’est pas seulement une guerre de l’information, mais aussi une guerre contre l’information et contre la régulation des infrastructures sensibles », estime de son côté Gérard Peliks, expert en cybersécurité, dans le magazine Le Point du 7 septembre 2017.

Paralyser l’adversaire

Les Etats se servent également de la désinformation pour justifier une guerre auprès de l’opinion : les prétendues armes de destruction massive de Saddam Hussein en sont une illustration récente. Cependant, la fonction fondamentale des missions d’influence est de saper l’ennemi à tous les niveaux de commandement et d’agir sur son processus de prise de décision ou, mieux encore, de le paralyser. Ce n’est pas nouveau, les Allemands, tout comme les Alliés, l’ont largement pratiqué au cours de la Seconde Guerre mondiale. Et même avant : l’élimination en 1937 du maréchal Toukhatchevski, un des meilleurs généraux de l’Armée rouge, a pour origine une machination du SD (le SicherheitsDienst : les services secrets de la SS).

Sur les théâtres d’opérations, les forces conventionnelles utilisent l’influence pour appuyer et renforcer l’action militaire. Ce fut notamment le cas en Afghanistan en 2008 lors de l’opération Eagle’s summit, quand l’armée britannique transporta des pièces de turbines vers le barrage de Kajaki à travers 500 km de désert, dans le plus grand secret ; une mission qui a bénéficié d’une opération d’intoxication basique consistant à faire croire à une action simultanée de bombardement par des hélicoptères Apache et des B1-B. Cette opération, comme toutes celles menées sur ce théâtre, n’avait recours qu’à une technologie rudimentaire étant donné l’environnement et le niveau technologique de l’ennemi ; mais si les réseaux sociaux avaient été disponibles pour l’élargir, elle aurait connu une forte extension et un succès assuré.

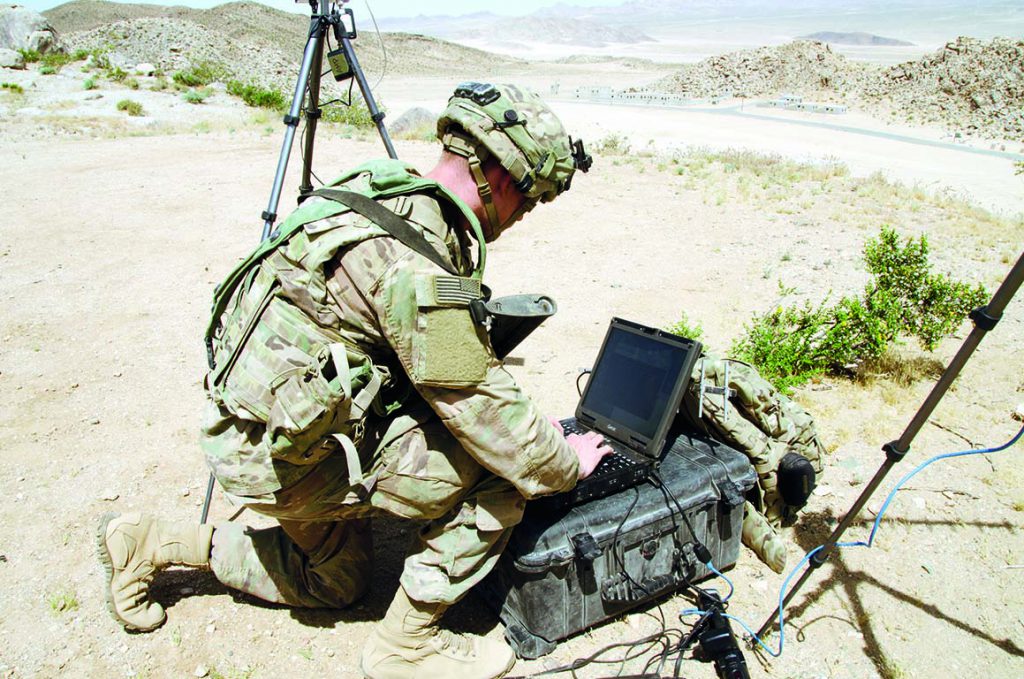

Par ailleurs, la probabilité qu’un adversaire ou même un simple hacker puisse pirater les réseaux militaires ne doit pas être considérée comme négligeable. Un exemple inquiétant du risque que les communications modernes, et notamment les réseaux sociaux, posent aux militaires a été mis en évidence en mai 2011. Selon le département américain de la Défense, la première source à relater le raid des forces spéciales US contre Ben Laden au Pakistan était un consultant en technologie de l’information. Il a utilisé Twitter pour poster des messages sur l’opération telle qu’elle s’était déroulée avant même que les médias en aient eu connaissance et que les autorités américaines en aient même confirmé l’existence. Les opérations de cyberinfluence peuvent atteindre un large public au moyen des réseaux sociaux et mettre en jeu des techniques pouvant désactiver les systèmes d’armes et intercepter les coordonnées de navigation. Les frontières n’existent pas dans le cyberespace et ce nouveau domaine peut être exploité en temps réel, produisant menaces et influence tout en paralysant les réseaux. Le déploiement de troupes devient quasi inutile dès lors que l’économie, les communications et l’administration de l’adversaire sont inopérantes.

La menace russe

La Russie, plus que tout autre acteur, semble avoir imaginé le moyen d’intégrer les cyberopérations dans une stratégie globale en vue d’atteindre des objectifs politiques. Ce pays a même atteint un haut niveau d’expertise dans ce domaine : il a utilisé des cyberarmes de façon systématique en Géorgie en 2008, puis en Ukraine, témoignant de son habileté à manipuler ce nouvel outil pour influencer les esprits avant d’avoir recours à la force brute. L’approche russe dans sa lutte de pouvoir avec l’OTAN est explicable ; elle repose sur le fait que l’armée russe ne peut rivaliser avec la puissance militaire de son adversaire, bien mieux armé et positionné à ses frontières. Des avantages stratégiques doivent donc être obtenus sans avoir à provoquer une réaction militaire de l’Alliance. Considérant le fait que l’information – et, de ce fait, la désinformation – c’est le pouvoir, Moscou a beaucoup investi dans les cyberopérations pour appuyer sa politique étrangère et développer son influence globale. En février 2017, le ministre russe de la Défense, Sergueï Choïgou, a ouvertement reconnu la formation d’une brigade dédiée à l’information au sein des forces armées russes. « Les forces chargées des opérations d’influence ont démontré qu’elles étaient un outil beaucoup plus efficace que tout ce que nous avions utilisé auparavant à des fins de contre-propagande », a-t-il affirmé. Et ce n’est pas rien : les Soviétiques passaient pour être des maîtres dans le domaine de la manipulation des esprits !

Durant les dix dernières années, Poutine a œuvré à la résurrection des forces armées russes dans le but d’atteindre ses objectifs en politique étrangère et réaffirmer le rôle de la Russie comme grande puissance. Aussi bien que l’équipement lourd pour les armées de terre, de l’air et la marine, son plan a inclus un accroissement du nombre de stations d’écoute électronique en Asie et au Moyen-Orient, des plates-formes de guerre électronique, une flotte de navires de surveillance et un ancrage russe dans l’Arctique avec des installations telles que la base militaire d’Arkticheskiy Trilistnik (voir encadré). Le renseignement collecté par tous ces éléments est rassemblé à Moscou dans un complexe géré par le FSB. Ce complexe coordonne également les opérations de propagande et de désinformation à l’intérieur de la Russie.

La guerre de Géorgie, premier avertissement

En 2008, l’offensive géorgienne contre l’Ossétie du Sud a généré une riposte aussi vive que prévisible de la Russie, riposte ayant fait l’objet d’une observation attentive de la part des Occidentaux. En matière « cyber », les unités russes engagées contre la Géorgie ont mis en œuvre toute la panoplie de guerre électronique disponible à l’époque pour brouiller les systèmes de communication et de commandement de leurs adversaires, sans parler des attaques qu’ils ont pu conduire contre les infrastructures civiles géorgiennes. Les Russes se sont notamment attaqués aux sites internet officiels : celui du ministère des Affaires étrangères a été neutralisé et ils ont réussi une intrusion directe sur le site de la présidence. Contre toute attente, la Russie a démontré à cette occasion qu’elle possédait des capacités d’un niveau respectable qu’il convenait de ne pas négliger.

Il faut toutefois prendre en compte la relative faiblesse technologique de leurs adversaires : la cybersécurité des infrastructures publiques ou des équipements militaires de la Géorgie était faible, loin en tout cas des standards occidentaux. Sans minimiser les compétences de la Russie, cet aspect est à prendre en compte dans l’analyse de ces cyberattaques. « Du reste, le dommage semble assez modéré. La Géorgie, qui n’est peut-être pas le pays du monde le plus informatisé, a davantage souffert des tanks et des avions russes que des électrons moscovites. La capacité de s’exprimer des Géorgiens et leur faculté de faire entendre leur point de vue à Washington ou à Paris ne semblent guère en avoir souffert », écrit en août 2008 le chercheur François-Bernard Huyghe, directeur de recherche à l’IRIS. Quoi qu’il en soit, il y a dix ans de cela, la Russie a montré au monde qu’elle n’avait ni retard ni préjugé dans le domaine de la cyberguerre. Un avertissement à prendre en compte.

Le conflit ukrainien, test opérationnel

L’aptitude particulière de la Russie à mener des opérations de cyberinfluence a été également constatée plus tard en Ukraine. En décembre 2016, une cyberattaque russe a provoqué la rupture de la fourniture d’électricité dans la ville de Kiev pendant plusieurs heures, les Russes étant parvenus à prendre le contrôle à distance d’une centrale électrique. Il ne s’agissait pas d’une action isolée : pendant deux ans, Moscou a conduit une véritable cyberguerre contre l’Ukraine dans le but de saper le moral des civils et de jeter le discrédit sur les autorités de Kiev, incapables de stopper les incessantes attaques contre leurs réseaux. Dans une déclaration officielle, le président ukrainien Petro Porochenko a affirmé que les Russes avaient lancé pas moins de 6 500 cyberattaques dans les deux mois précédant décembre 2017. Affirmation confirmée par les militaires britanniques en poste dans l’ouest de l’Ukraine afin de former les troupes gouvernementales (opération Orbital). Ces attaques, cependant, n’ont pu affecter les systèmes ou ⇐ réseaux des forces de Sa Majesté.

Pour sa part, le major général Boris Kremenetskyi, attaché de défense à l’ambassade d’Ukraine à Londres, a révélé en juillet 2017 que l’armée ukrainienne avait identifié plus d’une douzaine de systèmes de guerre électronique en service dans le Donbass. Ils étaient embarqués sur des véhicules ou des aéronefs ou encore fournis comme équipements aux unités d’infanterie. Les services de renseignement ukrainiens ont affirmé avoir été en mesure d’identifier les systèmes russes à partir de la surveillance aérienne, par satellites et grâce à l’analyse des messages postés sur les réseaux sociaux par les soldats russes de ce théâtre d’opérations. La base de guerre électronique du cap Fiolent en Crimée, connue sous le nom de « station Murmansk BH », est pourvue d’équipements capables de brouiller les émissions HF dans un rayon de 5000 km, selon le major général Boris Kremenetskyi. Au-delà des opérations de grande envergure, il est évident que les systèmes de conduite de tir ou de guidage des armes sont une cible de choix pour les opérateurs de guerre électronique. C’est sur ce dernier aspect que portent principalement les efforts de l’OTAN.

L’approche de l’OTAN

L’extrême rapidité qui caractérise l’évolution des systèmes de cyberinfluence engendre de nouveaux défis pour l’OTAN. De l’Ukraine à la Syrie en passant par les pays baltes, l’armée russe, adversaire potentiel, a largement fait la preuve de ses compétences et de son avance dans ce domaine. En revanche, l’effort principal de l’OTAN depuis une dizaine d’années s’était orienté vers des opérations de contre-insurrection en Irak et en Afghanistan. Les Etats-Unis ainsi que beaucoup de pays membres de l’Alliance ont retardé le développement des outils de cyberdéfense au début des années 2000, principalement parce qu’ils étaient engagés dans des conflits pour lesquels les opérations de guerre électronique n’étaient pas une priorité. Ironie : quatre ans avant l’arrivée de premières forces de la coalition à la base de Bagram (Afghanistan), l’OTAN et le Royaume-Uni, véritables précurseurs en matière de guerre électronique, étaient capables de couper toutes les communications d’un adversaire et de paralyser une unité combattante sur le terrain. Ils avaient en effet conçu des équipements de la taille d’un simple disque dur externe appelés « brouilleurs fire and forget », ceux-ci devaient être déposés sur la zone d’affrontement par des forces spéciales, activés et positionnés sur une fréquence de brouillage définie au préalable, puis fonctionner aussi longtemps que le permettrait leur batterie.

Mais, en Afghanistan, les opérations « cyber » étaient tout sauf prioritaires. Les avancées technologiques des forces multinationales ont porté essentiellement sur l’amélioration des blindages et de tous les éléments de protection contre les IED, source de pertes importantes au sein de la coalition. L’ennemi n’avait pas de systèmes d’information sophistiqués et, lorsqu’une opération d’influence destinée à la population locale était montée, on avait recours à des moyens basiques : les messages étaient délivrés par documents papier ou par radio.

Réaction occidentale

Quand l’OTAN quitte l’Afghanistan en 2014, la Russie occupe déjà la Crimée et le rôle majeur des opérations de cyberguerre s’est imposé comme une évidence. Désormais, conscients des progrès des Russes, les membres de l’Alliance se focalisent sur la cyberdéfense et ses développements. En novembre 2017, le secrétaire général de l’OTAN, Jens Stoltenberg, annonce la création d’un nouveau centre de guerre électronique. « Nous avons vu une Russie qui, pendant plusieurs années, a investi massivement dans ces systèmes, dit-il, ils ont modernisé leurs capacités militaires. Notre centre des opérations de cyberdéfense fera partie de la structure renforcée du commandement de l’OTAN au même titre que les nouveaux commandements maritime et logistique. »

Au sein de l’Alliance, de nombreux pays ont formé des unités de guerre électronique. Aux Etats-Unis, c’est à Fort Gordon, en Géorgie, que se trouve l’Army Cyber Command (ARCYBER) qui regroupe des personnels de l’US Air Force et de l’US Navy. Le centre dispense des formations et organise des exercices à grande échelle pour les opérateurs de guerre électronique. « Le Département de la Défense […] se donne pour objectif la défense de ses propres réseaux et des intérêts vitaux du pays face à des attaques de perturbation, mais aussi la maîtrise de ses propres armes informatiques pour mener des opérations (qu’il faut bien parfois présumer offensives) dans le ⇐ cyberespace », écrit François-Bernard Huyghe en mai 2015. Le mouvement ne fait que commencer, les pays frontaliers de la Russie (Pologne, Lituanie, Estonie, Lettonie et Roumanie) se sont tous impliqués dans le développement de cybercapacités, de même que le Royaume-Uni, l’Allemagne et la France.

Affrontement à l’est de l’Europe

La Baltique représente aujourd’hui la zone sensible, celle où s’affrontent Russie et OTAN dans une lutte d’influence. En avril 2007, à la suite d’une querelle mémorielle entre Moscou et Tallinn sur le rôle joué en Estonie par l’Armée rouge en 1945, le FSB russe a monté une série de cyberattaques qui ont touché les services publics et les banques de ce pays, membre de l’OTAN depuis 2004. Il s’agissait d’une opération d’intimidation de grande envergure, qui a démontré aux Occidentaux le savoir-faire et la détermination russes.

En 2016, quatre groupements tactiques multinationaux de l’OTAN ont été déployés dans la région afin de renforcer la sécurité des Etats baltes et de la Pologne, potentiellement menacée par la Russie. Simultanément, les forces de l’OTAN ont dû défendre leurs réseaux contre de nombreuses attaques. Elles l’ont fait avec succès, ce qui tend à démontrer que les Russes n’ont pas toujours la capacité d’adapter leurs systèmes de guerre électronique au fur et à mesure qu’ils sont contrés. Cependant, la pression est constante, nécessitant une vigilance de tous les instants. Des restrictions ont été imposées par les commandements occidentaux à l’utilisation par les troupes alliées des téléphones mobiles et les quatre groupements tactiques multinationaux doivent constamment modifier leurs mots de passe. Au cours d’un exercice de routine dans la région d’Ādaži , en Lettonie, le lieutenant-colonel Wade Rutland, commandant canadien d’un groupe tactique de l’OTAN, a déclaré à la presse que ses troupes étaient parfaitement informées de la menace. « Nous savons qu’il existe une menace hybride dont l’une des facettes est cybernétique, a-t-il précisé. Nous avons des spécialistes qui veillent à ce que nos réseaux soient protégés et ne soient pas violés. »

L’OTAN a contré l’activité des Russes et montré ses muscles en déployant des forces aériennes et navales au cours d’une vaste démonstration de soutien aux pays baltes. Des exercices de grande ampleur impliquant des unités blindées, navales et aériennes ont été filmés et largement diffusés de façon à exercer une action psychologique sur Moscou. Efficace ou non, cela demeure assez classique et très éloigné de la cyberinfluence.

L’avenir proche

D’autres puissances hostiles à l’Occident comme la Chine, l’Iran ou encore la Corée du Nord investissent dans les technologies de cyberguerre ; ce qui tend à modifier les rapports de force de ce début de siècle. On se souvient qu’une cyberattaque chinoise avait visé le département américain de la Défense en 2013, au cours de laquelle des plans d’équipements militaires avaient été volés. Tandis que les pays de l’OTAN forment des spécialistes, des cyberunités et bâtissent des centres, des questions se sont posées sur la réalité de la préparation opérationnelle de ces forces. En 2017, une commission du Sénat des Etats-Unis, à partir de témoignages d’experts sur les opérations d’information et les menaces informatiques, a révélé qu’au cours des trois dernières années, la Russie avait mené la campagne d’influence la plus réussie de l’histoire en utilisant – avec un savoir-faire remarquable – Internet et notamment les réseaux sociaux.

Il apparaît, en revanche, que l’Alliance atlantique, en dépit des millions de dollars dépensés, ne soit pas parvenue à rivaliser efficacement dans le domaine de la cyberinfluence, sa seule capacité avérée étant purement défensive. Et pourtant, dans un monde en constante et rapide évolution, soumis à des tensions permanentes, les opérations d’influence menées dans le cyberespace constituent une arme d’une redoutable efficacité. « Si la bonne balle peut arrêter un homme et la bonne bombe un régiment, le bon message peut mettre fin à une guerre », a affirmé péremptoirement un officier supérieur de l’OTAN. C’est bien entendu excessif, mais révélateur de la place que les opérations de cyberinfluence sont amenées à prendre dans un proche avenir. La cyberguerre de demain ne se limitera pas au champ de bataille et à la neutralisation des systèmes d’armes, elle sera une guerre totale qui affectera tous les secteurs et notamment le plus sensible, l’opinion. Nous n’en sommes encore qu’au tout début.